云安全提供商Lacework新增了一项漏洞 风险管理 功能,旨在增强其云原生应用保护 (CNAPP) 产品线。

这种SaaS功能将结合主动包检测、攻击路径分析和关于活跃利用的内部数据,生成个性化的 漏洞 风险评分。

Lacework产品管理总监Nolan Karpinski表示:“Lacework采取了基于风险的方法,这种方法超越了一般的漏洞评分系统 (CVSS),考虑每个客户独特的环境,确定哪些包是活跃的,主机是否暴露于互联网,是否有已知的利用等情况。CVSS评分较为通用,有时并不适用于每个环境,这意味着它可能对你的环境有好有坏。”

Lacework的漏洞评分考虑了受影响环境的互联网暴露程度、使用情况以及是否已经受到利用。客户可以调整这些因素的权重,以符合其内部安全标准,并根据评分优先进行补丁处理。

白鲸加速器官方此外,评分还侧重于从云控制面板接收到的工作流上下文数据,这表明工作负载是否在私有环境、生产环境、开发系统或关键业务流程中被积极使用,Karpinski补充道。

IDC分析师Frank Dickson表示:“这些是非常重要的上下文考虑因素。假设你有一个漏洞的CVSS评分为98,另一个为7。那么,上下文评分可能会稍微降低98的权重,因为其对互联网的暴露程度不高或暂时没有利用。而评分为7的漏洞在这两个因素都高的情况下,仍然可能是关键的。”

根据Karpinski的说法,Lacework的“主动漏洞检测”功能能够提供安全团队实际使用的包的可视化,也可以减少因软件臃肿产生的额外工作量。

通过这一新功能,Lacework声称能发现基于Kubernetes的应用的攻击路径,包括暴露在互联网上的容器和开放端口,从而使安全团队能够将基于上下文的Kubernetes相关风险与开发人员进行沟通。

Dickson表示:“Kubernetes是一个容器编排,容器的架构可能从单一模型到微服务组合。这使得Kubernetes变得复杂,因为你不只是需要关注一个应用,而是要理解数千个容器之间的互动。将Kubernetes元素纳入攻击路径分析将真正扩展对应用包的可视化,并促进优先处理。”

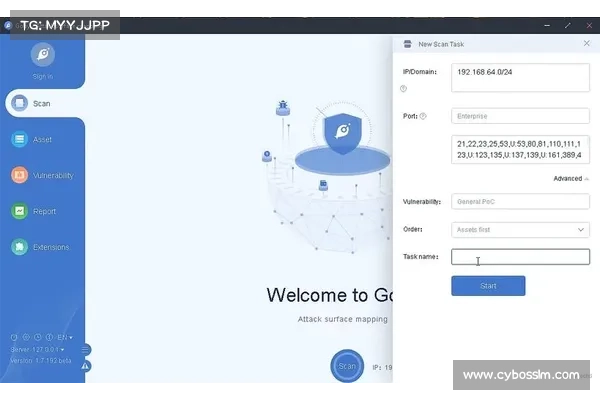

这个新功能将为平台仪表板提供“最高风险”下拉菜单,使用户可以清晰了解多个领域、机密和关键资产的攻击路径风险。

Lacework声称,凭借新的基于风险的漏洞评分,可以减少90的漏洞噪声,从而聚焦于最关键的问题。

该功能已通过Lacework的CNAPP向公众开放,且无额外订阅费用。